Les différents types d'attaques cyber

Dans un monde de plus en plus connecté, les cyberattaques ne concernent plus uniquement les DSI ou les services techniques. Aujourd’hui, toute entreprise, quelle que soit sa taille ou son secteur, peut être ciblée. Et dans 9 cas sur 10, l’humain est le point d’entrée. Mieux comprendre les différentes formes d’attaques permet donc de mieux s’en protéger.

1. Le phishing (hameçonnage)

Principe :

Un pirate vous envoie un e-mail, SMS ou message qui imite une communication officielle (banque, service public, client, etc.) pour vous pousser à cliquer sur un lien ou à transmettre vos informations sensibles.

Objectif :

Voler des identifiants, installer un logiciel malveillant ou détourner un paiement.

Exemples :

- “Votre mot de passe a expiré, cliquez ici pour le renouveler.”

- “Un colis vous attend, vérifiez vos informations de livraison.”

Comment s’en protéger :

- Vérifier l’adresse de l’expéditeur.

- Ne jamais cliquer sur un lien douteux.

- En cas de doute, passer par le site officiel.

2. Le ransomware (rançongiciel)

Principe :

Un logiciel malveillant chiffre vos fichiers et les rend inaccessibles. Vous recevez ensuite une demande de rançon pour les récupérer.

Objectif :

Gagner de l’argent ou paralyser une organisation.

Exemples :

- Un employé ouvre une pièce jointe piégée → tous les serveurs sont bloqués.

- L’activité de l’entreprise est arrêtée pendant plusieurs jours.

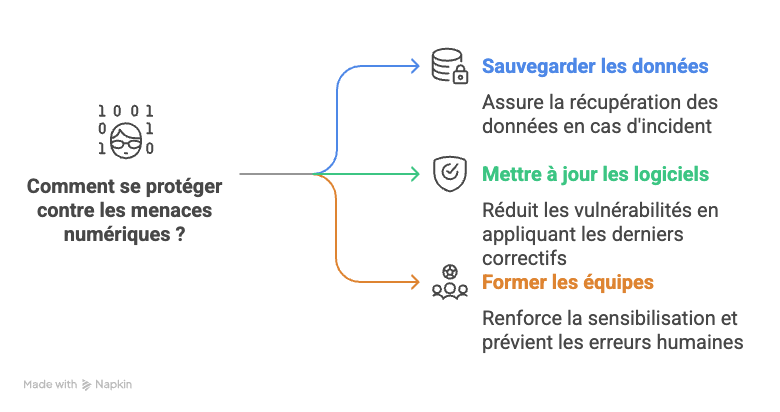

Comment s’en protéger :

- Sauvegarder régulièrement les données.

- Mettre à jour les logiciels et antivirus.

- Former les équipes aux bonnes pratiques.

3. L’ingénierie sociale

Principe :

Plutôt que d’attaquer les systèmes, le pirate manipule les personnes pour qu’elles lui donnent accès aux informations.

Objectif :

Exploiter la confiance ou la méconnaissance pour obtenir ce que la technique ne permet pas.

Exemples :

- Un faux technicien appelle un salarié pour “vérifier un accès”.

- Un pirate se fait passer pour un fournisseur pour modifier un RIB.

Comment s’en protéger :

- Sensibiliser tous les collaborateurs.

- Vérifier l’identité des interlocuteurs.

- Ne jamais donner d’accès ou d’informations sensibles sans validation.

4. Le déni de service (DDoS)

Principe :

Des milliers de requêtes sont envoyées en même temps sur un site ou un service pour le saturer et le rendre inaccessible.

Objectif :

Paralyser une infrastructure, nuire à l’image, parfois masquer une attaque plus ciblée.

Exemples :

- Un site de e-commerce tombe en panne pendant une période de forte activité.

- Un service en ligne devient inutilisable.

Comment s’en protéger :

- Mettre en place des protections réseau spécifiques.

- Avoir un plan de continuité (PRA/PCA).

- Être accompagné par un prestataire cybersécurité.

5. Le malware (logiciel malveillant)

Principe :

Un programme est installé sur un poste ou un réseau pour espionner, voler, modifier ou détruire des données.

Objectif :

Installer une porte dérobée (backdoor), espionner les activités, voler des données sensibles.

Exemples :

- Un malware caché dans une clé USB.

- Un logiciel piraté téléchargé sur Internet.

Comment s’en protéger :

- Installer un antivirus à jour.

- Bloquer l’installation de logiciels non validés.

- Sensibiliser à l’usage des périphériques amovibles.

6. L’usurpation d’identité numérique

Principe :

Un attaquant se fait passer pour une autre personne (collègue, dirigeant, prestataire) pour vous manipuler ou accéder à des ressources.

Objectif :

Obtenir un virement frauduleux, accéder au système d’information ou faire pression.

Exemples :

- Faux e-mail du PDG demandant un virement urgent.

- Création d’un faux compte LinkedIn pour récolter des contacts.

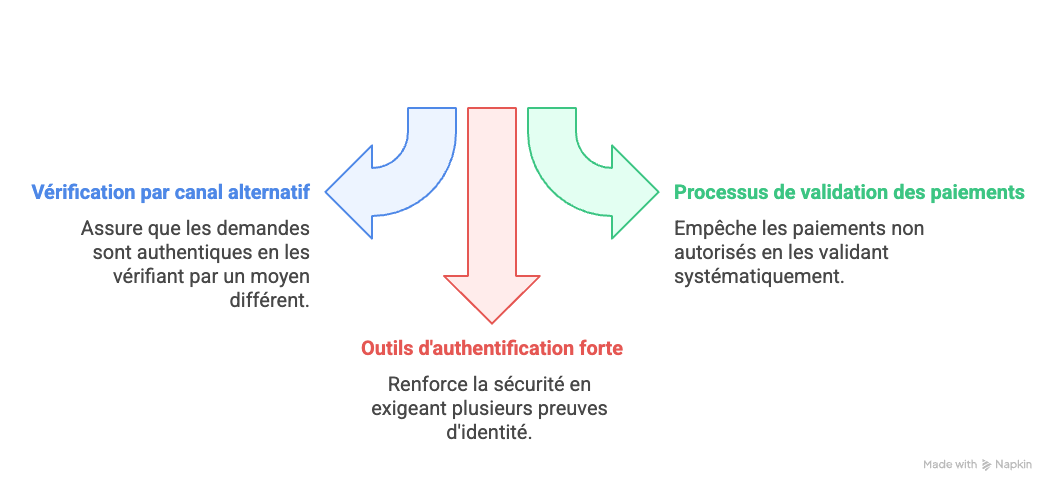

Comment s’en protéger :

- Vérifier les demandes inhabituelles par un autre canal.

- Mettre en place un processus de validation pour les paiements.

- Utiliser des outils d’authentification forte.

Tout le monde est concerné

La cybersécurité n’est plus une affaire de spécialistes. Chacun a un rôle à jouer, car les attaques exploitent autant les failles humaines que techniques. Former les équipes, instaurer des règles claires, utiliser les bons outils… tout cela contribue à construire une culture de sécurité dans l’entreprise.

Envie de renforcer la résilience de vos équipes face aux cybermenaces ?

Nous proposons des formations accessibles et opérationnelles pour tous les niveaux, du CODIR aux équipes terrain.

Contactez-nous pour une session de sensibilisation personnalisée.