Protection de votre IoT (edge sécurity)

Les objets connectés (IoT) transforment les PME : caméras de surveillance IP, imprimantes réseau, capteurs industriels, thermostats intelligents, systèmes d'accès connectés. Mais chaque appareil IoT représente une porte d'entrée potentielle pour les cyberattaques.

Pour les PME, chaque faille de sécurité est une intrusion potentielle pouvant amener à des pertes financières directes, une interruption d'activité plus ou moins longue, un eatteinte à la réputation et évidemment mener à une fuite de données massive.

Les 5 vulnérabilités critiques des appareils IoT en entreprise

1. Mots de passe par défaut non modifiés

Les fabricants utilisent des identifiants standards (admin/admin, root/password). Ces combinaisons sont répertoriées dans des bases publiques exploitées par les hackers via des botnets automatisés.

2. Absence de mises à jour de sécurité

De nombreux appareils IoT professionnels fonctionnent avec un firmware obsolète contenant des vulnérabilités connues et documentées.

3. Manque de segmentation réseau

Les IoT connectés au même réseau que les postes de travail permettent aux attaquants de se déplacer latéralement vers les serveurs critiques.

4. Communications non chiffrées

Les données transmises en clair (HTTP, Telnet, FTP) peuvent être interceptées et modifiées par un attaquant sur le réseau.

5. Absence de surveillance et détection

Sans monitoring, une intrusion peut rester indétectée pendant des semaines, permettant l'exfiltration massive de données.

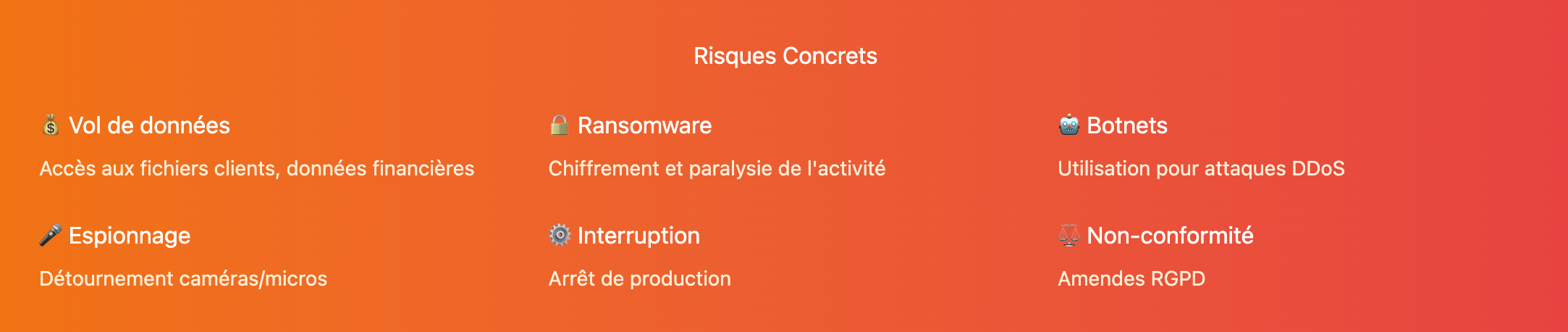

Les risques concrets pour votre PME Intrusion et vol de données sensibles :

Un thermostat connecté mal sécurisé peut donner accès à l'ensemble du réseau d'entreprise : fichiers clients, données financières, propriété intellectuelle, emails confidentiels.

Plusieurs types d'attaques sont possibles :

Attaques par ransomware : Les cybercriminels utilisent les IoT vulnérables comme point d'entrée pour déployer des ransomwares qui chiffrent vos données et paralysent votre activité.

Utilisation dans des botnets : Vos appareils peuvent être compromis et utilisés pour mener des attaques DDoS contre d'autres organisations, engageant votre responsabilité juridique.

Espionnage industriel : Les caméras et microphones connectés non sécurisés peuvent être détournés pour espionner vos réunions, processus de fabrication ou stratégies commerciales.

Interruption des opérations critiques : Une attaque sur vos systèmes de contrôle industriel IoT peut arrêter votre production, bloquer vos livraisons ou compromettre la sécurité physique.

10 Mesures Essentielles pour Sécuriser vos Appareils IoT

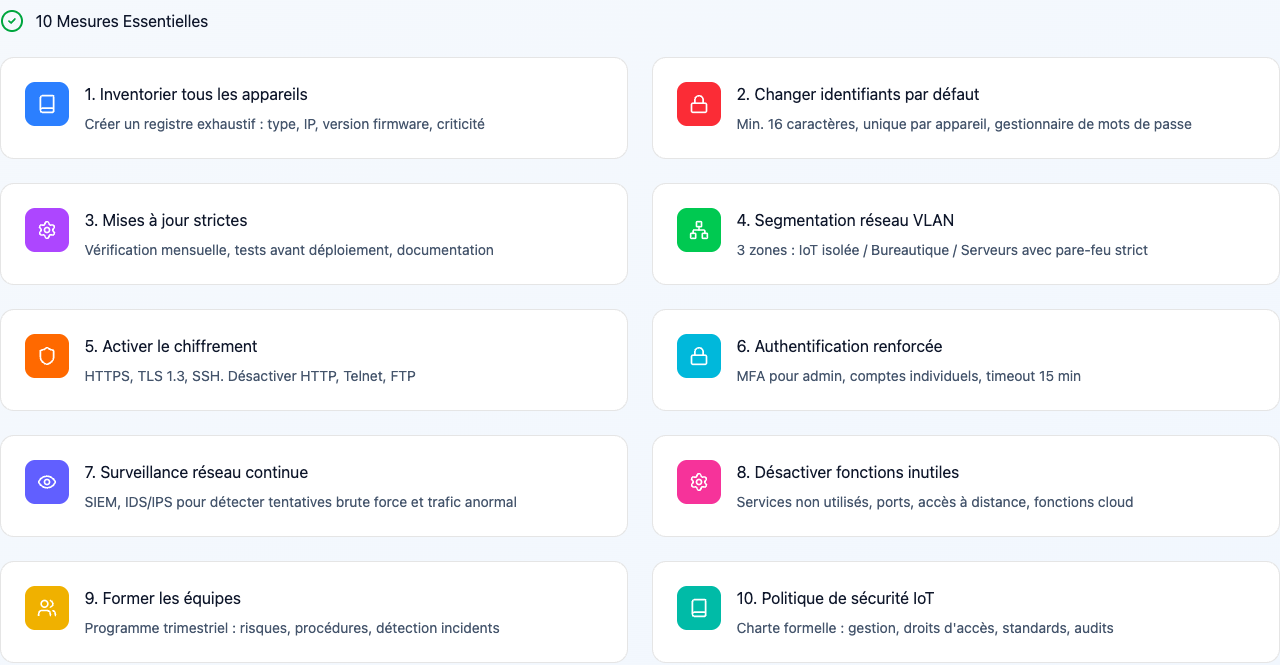

1. Inventorier tous vos appareils connectés

Créez un registre exhaustif de vos IoT : type d'appareil, fabricant, modèle, adresse IP, date d'installation, version firmware, fonction métier, niveau de criticité. Utilisez des outils de découverte réseau pour identifier les appareils "fantômes" connectés sans autorisation formelle. Actualisez cet inventaire mensuellement.

2. Remplacer immédiatement les identifiants par défaut

Action prioritaire : Changez les mots de passe et noms d'utilisateur d'usine dès l'installation de chaque appareil.Créez des mots de passe robustes :

• Minimum 16 caractères

• Combinaison de majuscules, minuscules, chiffres et symboles

• Unique pour chaque appareil (pas de réutilisation)

• Stockés dans un gestionnaire de mots de passe professionnel

• Renouvelés tous les 6 moisDésactivez les comptes par défaut inutilisés (guest, admin secondaire).

3. Mettre en place une politique de mises à jour stricte

Mises à jour de sécurité firmware : Établissez un calendrier de vérification mensuel. Abonnez-vous aux alertes de sécurité des fabricants.Testez les mises à jour sur un appareil pilote avant le déploiement généralisé pour éviter les dysfonctionnements.

Pour les appareils critiques, maintenez un environnement de backup permettant un retour arrière rapide si nécessaire.Documentez chaque mise à jour : date, version, technicien responsable, tests effectué

4. Segmenter votre réseau avec des VLANCréez une architecture réseau en trois zones minimum :• Zone IoT : tous les objets connectés isolés• Zone bureautique : postes de travail et imprimantes

• Zone serveurs : applications métier et données sensibles Configurez des règles de pare-feu strictes entre zones : les IoT ne peuvent jamais initier de connexion vers la zone bureautique ou serveurs.Utilisez un réseau WiFi dédié pour les IoT avec authentification WPA3 et clé complexe différente du WiFi collaborateurs.

5. Activer le chiffrement sur tous les appareils

Protocoles à privilégier : HTTPS, TLS 1.3, SSH, SFTP, VPN site-à-site

Protocoles à désactiver : HTTP, Telnet, FTP, SSL, TLS 1.0/1.1

Configurez des certificats SSL valides pour les interfaces web d'administration. Forcez la redirection automatique HTTP vers HTTPS.Pour les communications inter-appareils, implémentez un chiffrement de bout en bout même au sein du réseau interne.

6. Implémenter une authentification renforcée

Activez l'authentification multi-facteurs (MFA) pour tous les accès administrateur aux appareils critiques.

Créez des comptes utilisateur individuels avec privilèges minimaux (principe du moindre privilège).

Évitez les comptes partagés.

Configurez des sessions avec timeout automatique après 15 minutes d'inactivité.

Centralisez l'authentification via RADIUS ou LDAP pour faciliter la gestion et la révocation d'accès.

7. Déployer une surveillance réseau continue

Installez des solutions de monitoring réseau (SIEM, IDS/IPS) pour détecter :

• Tentatives de connexion répétées (brute force)

• Trafic inhabituel en volume ou destination

• Communications vers des adresses IP suspectes

• Modifications de configuration non autorisées

•Appareils inconnus se connectant au réseau

Configurez des alertes automatiques par email/SMS pour les événements critiques avec escalade vers l'équipe IT.

Analysez les logs hebdomadairement pour identifier les tendances et comportements anormaux.

8. Désactiver les fonctionnalités inutilesRéduisez la surface d'attaque en désactivant :

• Services réseau non utilisés (UPnP, SNMP, Bonjour)

• Ports non nécessaires

• Accès à distance si non indispensable

• Fonctions cloud du fabricant si alternatives locales disponibles

• Accès WAN direct (privilégier VPN)

Bloquez les connexions sortantes non essentielles au niveau du pare-feu.

9. Former et sensibiliser vos équipes

Programme de formation semestriel incluant :

• Identification des appareils IoT dans l'entreprise

• Risques spécifiques et exemples d'attaques réelles

• Procédures de connexion sécurisée

• Détection des comportements suspects (lenteurs, redémarrages, LED inhabituelles)

• Process de signalement d'incidents

• Bonnes pratiques BYOD (appareils personnels)

Diffusez des alertes de sécurité lors de nouvelles vulnérabilités critiques touchant vos équipements.

Nommez un référent sécurité IoT par service pour relayer les bonnes pratiques.

10. Établir une politique de sécurité IoT formalisée

Documentez dans une charte officielle :

Gestion des appareils : procédures d'acquisition, installation, configuration, maintenance, décommissionnement

Droits d'accès : qui peut installer, configurer, consulter, administrer chaque catégorie d'appareil

Standards de configuration : paramètres de sécurité obligatoires par type d'appareil

Gestion des fournisseurs : critères de sélection incluant engagement de support sécurité, SLA de publication de correctifsPlan de réponse aux incidents : procédures d'isolation, investigation, remédiation, communication

Audits périodiques : fréquence des revues de sécurité, tests de pénétration, scans de vulnérabilitésFaites valider cette politique par la direction et communiquez-la à tous les collaborateurs.

Bénéfices mesurables d'une stratégie de sécurité IoT Protection renforcée contre les cyberattaques

Réduction significative des incidents de sécurité liés aux appareils connectés.

Conformité réglementaire RGPDDémontrez la mise en œuvre de mesures techniques appropriées pour protéger les données personnelles collectées par vos IoT (caméras, badges, capteurs).

Continuité d'activité préservée

L'isolation réseau garantit que la compromission d'un appareil ne paralyse pas l'ensemble de votre infrastructure.

Économies financières Évitez les coûts liés aux incidents : rançons, restauration de données, interruption d'activité, amendes CNIL, préjudice réputationnel.

Avantage commercial

Valorisez votre maturité cybersécurité auprès de clients et partenaires exigeants (appels d'offres, certifications).

Checklist de mise en conformité sécurité IoT

Phase 1 : Audit initial (Semaine 1-2)

• Inventaire complet des appareils connectés• Identification des vulnérabilités critiques

• Cartographie de l'architecture réseau actuelle

• Évaluation des risques par appareil

Phase 2 : Actions immédiates (Semaine 3-4)

• Changement de tous les mots de passe par défaut

• Mise à jour firmware des appareils critiques

• Désactivation des services inutiles

• Activation du chiffrement disponible

Phase 3 : Infrastructure (Mois 2)

• Segmentation réseau VLAN IoT dédiée

• Configuration pare-feu inter-zones

• Déploiement solution de monitoring

• Mise en place authentification renforcée

Phase 4 : Gouvernance (Mois 3)

• Rédaction politique de sécurité IoT

• Formation des équipes techniques

• Sensibilisation utilisateurs finaux

• Calendrier maintenance préventive

Phase 5 : Amélioration continue

• Audits de sécurité trimestriels

• Tests de pénétration annuels

• Veille sur nouvelles vulnérabilités

• Ajustements procédures

Agir maintenant pour protéger votre PME

Les appareils IoT apportent efficacité et innovation, mais leur sécurisation ne peut être négligée. Une approche méthodique combinant technologie (segmentation, chiffrement, surveillance) et organisation (politiques, formation) vous permet d'exploiter sereinement les bénéfices de l'IoT.Ne laissez pas un thermostat connecté devenir la porte d'entrée d'une cyberattaque paralysante.Les experts Unitel accompagnent les PME dans l'audit, la sécurisation et la surveillance de leurs infrastructures IoT.